Los Delitos Informáticos son todas aquellas conductas ilícitas susceptibles de ser sancionadas por el derecho penal, que hacen uso indebido de cualquier medio informático para violentar los derechos y libertades de los ciudadanos.

La Ley Especial contra delitos informáticos cuyo objetivo es proteger los sistemas que utilicen tecnologías de información, así como prevenir y sancionar los delitos cometidos contra o mediante el uso de tales tecnologías (Gaceta Oficial N° 37.313 del 30 de octubre de 2001). Se trata de una ley especial que descodifica el Código Penal y profundiza aún más la incoherencia y falta de sistematicidad de la legislación penal, con el consecuente deterioro de la seguridad jurídica.

LEY ESPECIAL CONTRA DELITOS INFORMÁTICOS

TITULO I

Disposiciones Generales

ARTÍCULO 1 OBJETO DE LA LEY

La presente Ley tiene por objeto la protección integral de los sistemas que utilicen tecnologías de información, así como la prevención y sanción de los delitos cometidos contra tales sistemas o cualesquiera de sus componentes, o de los cometidos mediante el uso de dichas tecnologías, en los términos previstos en esta Ley.

ARTÍCULO 2 DEFINICIONES

A efectos de la presente Ley, y cumpliendo con lo previsto en el artículo 9 de la Constitución de la República Bolivariana de Venezuela, se entiende por:

a) Tecnología de Información: rama de la tecnología que se dedica al estudio, aplicación y procesamiento de datos, lo cual involucra la obtención, creación, almacenamiento, administración, modificación, manejo, movimiento, control, visualización, transmisión o recepción de información en forma automática, así como el desarrollo y uso del «hardware», «firmware», «software», cualesquiera de sus componentes y todos los procedimientos asociados con el procesamiento de datos.

b) Sistema: cualquier arreglo organizado de recursos y procedimientos diseñados para el uso de tecnologías de información, unidos y regulados por interacción o interdependencia para cumplir una serie de funciones específicas, así como la combinación de dos o más componentes interrelacionados, organizados en un paquete funcional, de manera que estén en capacidad de realizar una función operacional o satisfacer un requerimiento dentro de unas especificaciones prevista

c) Data (datos): hechos, conceptos, instrucciones o caracteres representados de una manera apropiada para que sean comunicados, transmitidos o procesados por seres humanos o por medios automáticos y a los cuales se les asigna o se les puede asignar un significado.

d) Información: significado que el ser humano le asigna a la data utilizando las convenciones conocidas y generalmente aceptada

e) Documento: registro incorporado en un sistema en forma de escrito, video, audio o cualquier otro medio, que contiene data o información acerca de un hecho o acto capaces de causar efectos jurídico

f) Computador: dispositivo o unidad funcional que acepta data, la procesa de acuerdo con un programa guardado y genera resultados, incluidas operaciones aritméticas o lógica

g) Hardware: equipos o dispositivos físicos considerados en forma independiente de su capacidad o función, que conforman un computador o sus componentes periféricos, de manera que pueden incluir herramientas, implementos, instrumentos, conexiones, ensamblajes, componentes y parte

h) Firmware: programa o segmento de programa incorporado de manera permanente en algún componente de hardware.

i) Software: información organizada en forma de programas de computación, procedimientos y documentación asociados, concebidos para realizar la operación de un sistema, de manera que pueda proveer de instrucciones a los computadores así como de data expresada en cualquier forma, con el objeto de que los computadores realicen funciones específicas.

j) Programa: plan, rutina o secuencia de instrucciones utilizados para realizar un trabajo en particular o resolver un problema dado a través de un computador.

k) Procesamiento de Datos o de Información: realización sistemática de operaciones sobre data o sobre información, tales como manejo, fusión, organización o cómputo.

l) Seguridad: condición que resulta del establecimiento y mantenimiento de medidas de protección, que garanticen un estado de inviolabilidad de influencias o de actos hostiles específicos que puedan propiciar el acceso a la data de personas no autorizadas, o que afecten la operatividad de las funciones de un sistema de computación.

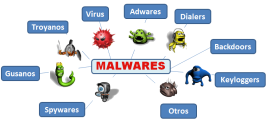

m) Virus: programa o segmento de programa indeseado que se desarrolla incontroladamente y que genera efectos destructivos o perturbadores en un programa o componente del sistema.

n) Tarjeta Inteligente: rótulo, cédula o carnet que se utiliza como instrumento de identificación; de acceso a un sistema; de pago o de crédito, y que contiene data, información o ambas, de uso restringido sobre el usuario autorizado para portarla.

ñ) Contraseña (password): secuencia alfabética, numérica o combinación de ambas, protegida por reglas de confidencialidad, utilizada para verificar la autenticidad de la autorización expedida a un usuario para acceder a la data o a la información contenidas en un sistema.

o) Mensaje de Datos: cualquier pensamiento, idea, imagen, audio, data o información, expresados en un lenguaje conocido que puede ser explícito o secreto (encriptado), preparados dentro de un formato adecuado para ser transmitido por un sistema de comunicacione

ARTÍCULO 3 EXTRATERRITORIALIDAD

Cuando alguno de los delitos previstos en la presente Ley se cometa fuera del territorio de la República, el sujeto activo quedará sometido a sus disposiciones si dentro del territorio de la República se hubieren producido efectos del hecho punible, y el responsable no ha sido juzgado por el mismo hecho o ha evadido el juzgamiento o la condena por tribunales extranjeros.

ARTÍCULO 4 SANCIONES

Las sanciones por los delitos previstos en esta Ley serán principales y accesorias. Las sanciones principales concurrirán con las penas accesorias y ambas podrán también concurrir entre sí, de acuerdo con las circunstancias particulares del delito del cual se trate, en los términos indicados en la presente Ley.

ARTÍCULO 5 RESPONSABILIDAD DE LAS PERSONAS JURÍDICAS

Cuando los delitos previstos en esta Ley fuesen cometidos por los gerentes, administradores, directores o dependientes de una persona jurídica, actuando en su nombre o representación, éstos responderán de acuerdo con su participación culpable.

La persona jurídica será sancionada en los términos previstos en esta Ley, en los casos en que el hecho punible haya sido cometido por decisión de sus órganos, en el ámbito de su actividad, con sus recursos sociales o en su interés exclusivo o preferente.

TITULO II

DE LOS DELITOS

Capítulo I

De los Delitos Contra los Sistemas que Utilizan

Tecnologías de Información

ARTÍCULO 6 ACCESO INDEBIDO

Toda persona que sin la debida autorización o excediendo la que hubiere obtenido, acceda, intercepte, interfiera o use un sistema que utilice tecnologías de información, será penado con prisión de uno a Cinco años y multa de diez a cincuenta unidades tributarias.

Análisis:

Aplica para el que sin la debida autorización acceda, interfiera o use un sistema que utilice tecnologías de información a pesar a las advertencias de que se trata de un área restringida.

Ejemplo Real:

En fecha 28 de enero de 2005, se recibió llamada telefónica en la sede del comando de la guardia nacional de san juan de colon, de la representante de la oficina de atención social de la gobernación del municipio Ayacucho del estado Táchira, informando que un ciudadano se encontraba otorgando datos a personas colombianas referente a la nacionalización, mediante una base de datos; seguidamente salió una comisión con destino a la carrera 6 entre calles 8 y9 donde funciona un negocio donde observamos un grupo de personas que entraban y salían de citado comercio, procediendo a observar en el interior del local se encontraban tres computadoras y en una de ellas se localizaba un ciudadano chequeando una lista de nombres de personas por medio de una base de datos. una vez verificado esto se constituyó una comisión con destino a la quincallería “madezam”, propiedad de la ciudadana maria Adelina zambrano zambrano, ubicada en la carrera 6 entre calles 8 y 9 casa nº 8-25, al llegar al sitio se encontró tres computadoras y en una de ellas se encontraba un ciudadano quien fue identificado como pedro pablo manzano barrera, quien para el momento se encontraba en una de las computadoras que había alquilado revisando datos de unos ciudadanos de nacionalidad colombiana, utilizando información de un cd, se procedió a efectuársele una requisa y se le detecto un cd, contentivo con la información del listado de la gaceta oficial con la relación de las personas extranjeras regularizados y naturalizados a publicarse el próximo mes de febrero. Siendo detenido preventivamente de la audiencia preliminar.

Por este hecho el ministerio público le formuló acusación al ciudadano manzano barrera pedro pablo, por la comisión del delito de acceso indebido a sistemas protegidos, previsto y sancionado en los artículos 9 y 6 de la ley especial contra delitos informáticos, en perjuicio del estado venezolano.

ARTÍCULO 7 SABOTAJE O DAÑO A SISTEMAS

Todo aquel que con intención destruya, dañe, modifique o realice cualquier acto que altere el funcionamiento o inutilice un sistema que utilice tecnologías de información o cualesquiera de los componentes que lo conforman, será penado con prisión de cuatro a ocho años y multa de cuatrocientas a ochocientas unidades tributarias.Incurrirá en la misma pena quien destruya, dañe, modifique o inutilice la data o la información contenida en cualquier sistema que utilice tecnologías de información o en cualesquiera de sus componentes.La pena será de cinco a diez años de prisión y multa de quinientas a mil unidades tributarias, si los efectos indicados en el presente artículo se realizaren mediante la creación, introducción o transmisión, por cualquier medio, de un virus o programa análogo.

Análisis:

Se refiere, a que por medio del sabotaje o virus, la obstaculización del normal funcionamiento de un sistema que puede provocar efectos irreversibles.Cuando una persona produce un daño por la vía de la transmisión de información, algún virus o de alguna acción que contamine una base de datos, causando daños irreversibles en los distintos programas o en cualquiera de sus componentes que lo conforman.

Ejemplo Real:

Los Teques 31 de Enero de 2011, Se observa ante el Tribunal que, de acuerdo a la narración y descripción del acto encuadrado como antijurídico, pudo haberse causado un grave perjuicio a los derechos del niño y adolescentes. Tal conclusión se basa en el hecho de que, presuntamente, la acusada en un principio, se negó a suministrar una clave de acceso creada por ella, para poder tener acceso al sistema computarizado mediante el cual se manejaban y procesaban los datos e información concerniente a las evaluaciones de los estudiantes de la tercera etapa y educación diversificada de la Unidad Educativa «FRANCISCO DE VENANZI»; y posteriormente destruyó el programa contenido de toda esa información. Tal situación se agrava pues, de acuerdo a la narración, tal acción fue realizada durante el mes de marzo, encontrándose el año escolar en una etapa crítica en cuanto a su próxima culminación, con las subsecuentes consecuencias que esto acarrea en contra de niños y adolescentes que se encuentran incorporados al sistema educativo.

Ahora determinada como ha sido la naturaleza pública del delito de SABOTAJE Y DAÑOS A SISTEMAS, previsto y sancionado en el artículo 7 de la Ley Especial Contra los Delitos

ARTÍCULO 8 FAVORECIMIENTO CULPOSO DEL SABOTAJE O DAÑO

Si el delito previsto en el artículo anterior se cometiere por imprudencia, negligencia, impericia o inobservancia de las normas establecidas, se aplicará la pena correspondiente según el caso, con una reducción entre la mitad y dos tercios. Se aplicará la pena correspondiente según el caso, con una reducción entre la mitad y dos tercios.

Análisis:

Se refiere, que si a un servidor lo atacan unos hackers, y el administrador no tenía al día los parches o el antivirus, este puede ir preso por esa causa.

ARTÍCULO 9 ACCESO INDEBIDO O SABOTAJE A SISTEMAS PROTEGIDOS

Las penas previstas en los artículos anteriores se aumentarán entre una tercera parte y la mitad, cuando los hechos allí previstos o sus efectos recaigan sobre cualesquiera de los componentes de un sistema que utilice tecnologías de información protegido por medidas de seguridad, que esté destinado a funciones públicas o que contenga información personal o patrimonial de personas naturales o jurídicas. la pena aumenta entre la tercera parte y la mitad.

Análisis:

Si una persona logra violar una vulnerabilidad de un servidor ultra seguro, es más culpable y más penado, como lo señala el mismo artículo es el aumento de la pena por los mismos delitos señalados en los artículos anteriores ya que es en diferencia a los otros contra la información protegida.

ARTÍCULO 10 POSESIÓN DE EQUIPOS O PRESTACIÓN DE SERVICIOS DE SABOTAJE

Quien importe, fabrique, distribuya, venda o utilice equipos, dispositivos o programas; con el propósito de destinarlos a vulnerar o eliminar la seguridad de cualquier sistema que utilice tecnologías de información; o el que ofrezca o preste servicios destinados a cumplir los mismos fines, será penado con prisión de tres a seis años y multa de trescientas a seiscientas unidades tributarias.

Análisis:

Son aquellas personas que utilizan equipos o programas; con el propósito de destinarlos a vulnerar o eliminar la seguridad del mismo.

Ejemplo Real:

Existen personas que implementan un instrumento de captación, conocido como «pescadora», el cual es colocado en centros comerciales y restaurantes, este recoge toda la información del tarjetahabiente. Posteriormente la información es descargada y vaciada en un computador, donde se obtiene todos los registros del titular de la tarjeta, como números de cuenta, nombre de la entidad bancaria.

ARTÍCULO 11 ESPIONAJE INFORMÁTICO

Toda persona que indebidamente obtenga, revele o difunda la data o información contenidas en un sistema que utilice tecnologías de información o en cualesquiera de sus componentes, será penada con prisión de tres a seis años y multa de trescientas a seiscientas unidades tributarias.La pena se aumentará de un tercio a la mitad, si el delito previsto en el presente artículo se cometiere con el fin de obtener algún tipo de beneficio para sí o para otro.El aumento será de la mitad a dos tercios, si se pusiere en peligro la seguridad del Estado, la confiabilidad de la operación de las instituciones afectadas o resultare algún daño para las personas naturales o jurídicas, como consecuencia de la revelación de las informaciones de carácter reservado.

Análisis:

Este articulo busca que por medio de las sanciones pactadas en el mismo, que los usuarios tanto activos como pasivos del mundo de la informática no lleven a cabo la perpetración aquel crimen que se conoce como ,espionaje informático, el cual no solo constituye una violación al orden establecido para da un buen uso a las redes informáticas sino que también busca proteger la privacidad de todos los usuarios a nivel informático, para que no le sean robadas o copiadas indebidamente informaciones que son vitales para los mismos, ya que estas pueden ser de peso en sus asuntos, monetarios, personales, morales.

Ejemplo Real:

Google admitió culpa en caso de espionaje a usuarios de Safari

La compañía pagará 22,5 millones de dólares de multa, informó el gobierno de

Estados Unidos.

Tras el sonado caso en el que se descubrió que Google había creado algoritmos (pequeñas aplicaciones informáticas) que burlaban los controles de seguimiento de actividad de los usuarios del navegador Safari,la compañía finalmente decidió negociar y pagar una multa para dar por terminado el caso.

El navegador de Safari tiene, por configuración básica, desactivada la opción de ‘cookies’, que son pequeños programas que guardan el historial de navegación del usuario, sus contraseñas, los sitios visitados y, en general, un reporte de sus actividades en línea.

Google, al no poder hacer dicho seguimiento de las personas, sobre el cual basa la publicidad que pone en sus servicios como buscador, Youtube, Gmail, etc., al parecer creó un algoritmo que violaba esa protección de Safari y así espiar a los usuarios de tal navegador, presente en equipos iPhone, iPad, iPod Touch y computadores Mac en general.

La multa impuesta por la Comisión Federal de Comercio de Estados Unidos fue de 22,5 millones de dólares. Un portavoz de Google, citado por la agencia Reuters, señaló que «hemos tomados las medidas para eliminar las ‘cookies’ publicitarias para que no recojan ninguna información personal desde los navegadores de Apple».

Vale la pena destacar que el pago de la multa, así como el reconocimiento del error, es iniciativa de Google por responder de manera anticipada y así cerrar cuanto antes el caso.

ARTÍCULO 12 FALSIFICACIÓN DE DOCUMENTOS

Quien, a través de cualquier medio, cree, modifique o elimine un documento que se encuentre incorporado a un sistema que utilice tecnologías de información; o cree, modifique o elimine datos del mismo; o incorpore a dicho sistema un documento inexistente, será penado con prisión de tres a seis años y multa de trescientas a seiscientas unidades tributarias. Cuando el agente hubiere actuado con el fin de procurar para sí o para otro algún tipo de beneficio, la pena se aumentará entre un tercio y la mitad. El aumento será de la mitad a dos tercios si del hecho resultare un perjuicio para otro.

Análisis:

Ocurre, con la agravación con lucro o agravante por daño, marca como delito el acceso a un sistema para alterar registros, calificaciones, credenciales, antecedentes penales, al margen del daño y el fin del lucro que constituyen agravantes del hecho.

Ejemplo Real:

Trujillo. Diez casos de falsificación de documentos detectó en lo que va del año la Superintendencia Nacional de Registros Públicos en La Libertad, reveló el jefe zonal de la institución Fernando Castillo Mendoza.

“En lo que va del año hubo entre 6 a 10 casos de falsificación de documentos, sin embargo todos han sido declarados improcedentes por cuanto no se constituyó el fraude”, aseveró.

Explicó que para combatir a los estafadores la Sunarp utiliza varias herramientas.

“Una de ellas es la Alerta Registral donde cualquier ciudadano puede solicitar que cuando se le presente un título sobre su partida, el Registro le informe para que tome conocimiento. Asimismo hemos incrementado el trámite de Bloqueo por Falsificación de Documentos, donde Registros Públicos evalúa la posibilidad que se haya detectado un fraude y en un trámite breve se determina el bloqueo registral”, afirmó.

Capítulo II

De los Delitos Contra la Propiedad

ARTÍCULO 13 HURTO

Quien a través del uso de tecnologías de información, acceda, intercepte, interfiera, manipule o use de cualquier forma un sistema o medio de comunicación para apoderarse de bienes o valores tangibles o intangibles de carácter patrimonial sustrayéndolos a su tenedor, con el fin de procurarse un provecho económico para sí o para otro, será sancionado con prisión de dos a seis años y multa de doscientas a seiscientas unidades tributarias.

Análisis:

Es el delito informático más común ya que es fácil de cometer y difícil de descubrir. Este delito no requiere de conocimientos técnicos de informática ya que puede realizarlo cualquier persona que tenga acceso a las funciones normales de procesamiento de datos en la fase de adquisición de los mismos.

Ejemplo Real:

Cuando se va a realizar transacciones bancarias en línea, se debe proteger la red para que eventos como el de la suplantación de identidades y el de robo de información de cuentas y contraseñas de acceso no se vuelva cotidiano.

Sin usar armas de fuego para robar un banco, sin asaltar carros transportadores de valores, simplemente con un click, los delincuentes informáticos están desocupando cuentas bancarias en cinco minutos y están hurtando el dinero de inocentes ahorradores.

Se ha constatado, cómo desde un café Internet, aprovechando la libertad que brindan estos establecimientos para insertar discos compactos (CD) en los computadores, en 15 minutos y pagando apenas $500, los ladrones informáticos roban hasta $10 millones.

ARTÍCULO 14 FRAUDE

Todo aquel que, a través del uso indebido de tecnologías de información, valiéndose de cualquier manipulación en sistemas o cualquiera de sus componentes, o en la data o información en ellos contenida, consiga insertar instrucciones falsas o fraudulentas, que produzcan un resultado que permita obtener un provecho injusto en perjuicio ajeno, será penado con prisión de tres a siete años y multa de trescientas a setecientas unidades tributarias.

Análisis:

Sucede, con las repeticiones automáticas de los procesos de cómputo. Es una técnica especializada que se denomina «técnica del salami» en la que cantidades de dinero muy pequeñas, se van sacando repetidamente de una cuenta y se transfieren a otra. Esta modalidad de fraude informático se realiza sin grandes dificultades y es muy difícil de detectar. Uno de los casos más ingeniosos en el «redondeo hacia abajo», que consiste en una instrucción que se le da al sistema informático para que transfiera a una determinada cuenta los centavos que se descuenten por el redondeo.

Ejemplo Real:

Un nuevo caso de piratería informática, que podría convertirse en el mayor en la historia de EEUU, acaba de poner en peligro la seguridad de 40 millones de tarjetas de crédito de diferentes compañías, empezando por 14 millones de Mastercard, según anunció esta empresa en la madrugada de ayer. “Hemos detectado un fraude”, dijo su portavoz, Jessica Antle.

El fraude, que se conoció el pasado 22 de mayo, se produjo en CardSystemsSolutions Inc., la compañía subcontratista que procesa las transacciones para numerosas tarjetas de crédito, bancos y comerciantes en su centro de Tucson (Arizona). El fallo de seguridad sufrido por esta compañía, que maneja transacciones por un valor anual de 12.300 millones de euros (unos dos billones de pesetas), está siendo investigado por el FBI. Entre las hipótesis que se barajan figura la posibilidad de que el pirata informático sea un empleado de la propia empresa.

VARIAS EMPRESAS EMISORAS Además de Mastercard, otras tarjetas de crédito, desde Visa a American Express pasando por Discover, han sido también afectadas por el acceso a los datos de sus clientes que ha logrado el pirata informático. Según Mastercard, los nombres, números de cuenta y fechas de expiración de las tarjetas han quedado expuestos al “individuo no autorizado”, pero no sus números de Seguridad Social –el equivalente a nuestro DNI– o direcciones. No obstante, con los datos obtenidos el pirata informático podría cometer otros fraudes, como robo de fondos.

ARTÍCULO 15 OBTENCIÓN INDEBIDA DE BIENES O SERVICIOS

Quien, sin autorización para portarlos, utilice una tarjeta inteligente ajena o instrumento destinado a los mismos fines, o el que utilice indebidamente tecnologías de información para requerir la obtención de cualquier efecto, bien o servicio; o para proveer su pago sin erogar o asumir el compromiso de pago de la contraprestación debida, será castigado con prisión de dos a seis años y multa de doscientas a seiscientas unidades tributarias.

Análisis:

Se realiza, cuando los empleados utilizan en una empresa horas de máquina sin autorización para realizar trabajos personales. Hoy en día este tipo de delito ha caído en desuso, ya que con la existencia de las PC, y lo que ha bajado su costo, resulta sencillo tener acceso a una computadora.

Ejemplo Real:

DELITO: ESTAFA, previsto y sancionado en el artículo 462 del Código Penal y OBTENCIÓN INDEBIDA DE BIENES Y SERVICIOS, previsto y sancionado en el artículo 15 de la Ley Especial contra delitos Informáticos.

FUNDAMENTACIÓN DE LA DECISIÓN

Vista la Acusación presentada por la Fiscalia Tercera del Ministerio Público de esta Circunscripción Judicial, quien en la Audiencia Preliminar explano oralmente en contra de los ciudadanos MARTIN ALONZO PERALTA MEZA y RICARDO ARAUJO MENDEZ, plenamente identificados, por la comisión de los delitos de ESTAFA, previsto y sancionado en el artículo 462 del Código Penal y OBTENCIÓN INDEBIDA DE BIENES Y SERVICIOS, previsto y sancionado en el artículo 15 de la Ley Especial contra delitos Informáticos, a quien se le cedió en su oportunidad la palabra procediendo a narrar las circunstancias de modo, lugar y tiempo en que ocurrieron los hechos.

ARTÍCULO 16 MANEJO FRAUDULENTO DE TARJETAS INTELIGENTES O INSTRUMENTOS ANÁLOGOS

Toda persona que por cualquier medio, cree, capture, grabe, copie, altere, duplique o elimine la data o información contenidas en una tarjeta inteligente o en cualquier instrumento destinado a los mismos fines; o la persona que, mediante cualquier uso indebido de tecnologías de información, cree, capture, duplique o altere la data o información en un sistema, con el objeto de incorporar usuarios, cuentas, registros o consumos inexistentes o modifique la cuantía de éstos, será penada con prisión de cinco a diez años y multa de quinientas a mil unidades tributarias.

En la misma pena incurrirá quien, sin haber tomado parte en los hechos anteriores, adquiera, comercialice, posea, distribuya, venda o realice cualquier tipo de intermediación de tarjetas inteligentes o instrumentos destinados al mismo fin, o de la data o información contenidas en ellos o en un sistema.

Análisis:

Esto sucede cuando se comete mediante la utilización de sistemas de transferencia electrónica de fondos, de la telemática en general, o también cuando se viola el empleo de claves secretas. Este es un delito tipificado en cualquier país, que en la doctrina y legislación comparada está tipificado como fraude informático.

Ejemplo Real:

El hecho objeto del juicio lo constituye la incautación de varias tarjetas magnéticas, en el interior de dos (02) bolsos de mano, hallados en el interior del vehículo MARCA Mazda, Modelo 3, de color plata, pertenecientes a las Instituciones bancarias BANCO OCCIDENTAL DE DESCUENTO, BANCO BANESCO, BANCO PROVINCIAL, BANCO MERCANTIL, BANCO CITY BANK, BANCO FEDERAL, BANCO CORP BANCA, BANCO FONDO COMUN, y tarjetas magnéticas de la empresa CANTV, adheridas a las mismas un trozo de tirro con un inscripción de ocho (08) dígitos alfanuméricos, así como la incautación de dineros en efectivo de legal circulación en el país, en procedimiento policial ocurrido en fecha 17 de julio del año 2008, e las adyacencias de la entidad financiera CORP BANCA, ubicada en la calle 67 con avenida Bella Vista en jurisdicción del Municipio Maracaibo del Estado Zulia .-Por tanto, se imputa al ciudadano BLADIMIRO JOSE DURAN SAJONA, por la comisión de los delitos de HURTO INFORMATICO, FRAUDE INFORMATICO, MANEJO FRAUDULENTOS DE TARJETAS INTELIGENTES U INSTRUMENTOS ANALÓGOS Y APROPIACIÓN DE TARJETAS INTELIGENTES U INSTRUMENTOS ANÁLOGOS, previstos y sancionados en los artículos 13, 14, 16 y 17 de la Ley Orgánica sobre Delitos Informáticos, respectivamente; en concordancia con los numerales 3° y 5° del articulo 16 de la Ley Orgánica Contra la Delincuencia Organizada, en perjuicio de Instituciones bancarias BANCO OCCIDENTAL DE DESCUENTO, BANCO BANESCO, BANCO PROVINCIAL, BANCO MERCANTIL, BANCO CITY BANK, BANCO FEDERAL, BANCO CORP BANCA, BANCO FONDO COMUN, por Acusación propuesta por el Fiscal 09º del Ministerio Público en audiencia Oral y Pública verificada en fecha 23-09-2010.

ARTÍCULO 17 APROPIACIÓN DE TARJETAS INTELIGENTES O INSTRUMENTOS ANÁLOGOS

Quien se apropie de una tarjeta inteligente o instrumento destinado a los mismos fines, que se haya perdido, extraviado o que haya sido entregado por equivocación, con el fin de retenerlo, usarlo, venderlo o transferirlo a una persona distinta del usuario autorizado o entidad emisora, será penado con prisión de uno a cinco años y multa de diez a cincuenta unidades tributarias.

La misma pena se impondrá a quien adquiera o reciba la tarjeta o instrumento a que se refiere el presente artículo.

Análisis:

Se refiere, a las personas que tienen por objeto el acceso ilícito a los equipos físicos o a los programas informáticos, para utilizarlos en beneficio del delincuente.

Ejemplo Real:

El día 18 de junio del 2009, funcionarios de la guardia nacional de la república bolivariana de Venezuela; sargento segundo parra Ramírez Jorge Luis deja constancia de haber practicado la siguiente diligencia policial: el día de hoy 18 de junio del 2009, siendo aproximadamente las 12:00 del mediodía encontrándose de servicio en la empresa de encomiendas mrw, en san Antonio del Táchira realizando chequeos de rutina a las encomiendas enviadas al territorio nacional, e internacional, deja constancia que se presentó un ciudadano identificado como solano Montañez Elkin Alberto, quien solicito el servicio para colocar una encomienda que según el ciudadano tenía como destino la ciudad de valencia oficina principal, dicha encomienda consistía en un paquete rectangular forrado en una cinta plástica; observando al ciudadano el cual tomo una aptitud nerviosa por lo que se procedió a destapar el paquete; en su interior contenía facturas de establecimientos comerciales, y dos leyes que al ser chequeadas en su interior tenia adheridas a su paginas tarjetas de créditos de diferentes entidades bancarias; siendo detenido preventivamente el ciudadano antes mencionado levantándole el acta correspondiente en presencia de la ciudadana Belkis victoria bautista rincón, y poniendo al ciudadano a órdenes de la fiscalía vigésima cuarta del ministerio público.

califica la flagrancia, en la aprehensión del ciudadano: Elkin Alberto solano Montañez, quien dice ser de nacionalidad colombiana, mayor de edad, natural de Cúcuta norte de Santander, de 28 años de edad, hijo de maría Yolanda Montañez (v) y Luis David solano (f), titular de la cedula de ciudadanía n° cc.88.252.913, soltero, de profesión u oficio botones, sin residencia fija en el país, sin teléfono; por la comisión del delito de apropiación de tarjetas inteligentes o instrumentos análogos, previsto y sancionado en el artículo 17 de la ley especial contra los delitos informáticos en perjuicio de la propiedad, por encontrarse llenos los extremos del artículo 248 del código orgánico procesal penal.

ARTÍCULO 18 PROVISIÓN INDEBIDA DE BIENES O SERVICIOS

Todo aquel que, a sabiendas de que una tarjeta inteligente o instrumento destinado a los mismos fines, se encuentra vencido, revocado; se haya indebidamente obtenido, retenido, falsificado, alterado; provea a quien los presente de dinero, efectos, bienes o servicios, o cualquier otra cosa de valor económico será penado con prisión de dos a seis años y multa de doscientas a seiscientas unidades tributarias.

Análisis:

Puede darse por motivos diferentes: desde la simple curiosidad, como en el caso de muchos piratas informáticos (Hacker) hasta el sabotaje o espionaje informático. Estos ingresos no autorizados comprometen la integridad y la confidencialidad de los datos. Podríamos llegar hasta actos de atentados terroristas.

Ejemplo Real:

JhonLinder Cacique y Jesús Alexander Díaz, fueron detenidos el 23 de marzo del 2004, por funcionarios del Instituto Neoespartano de Policía, Base Operacional Nro. 02, luego de ser informados por dos oficiales de seguridad del Centro Comercial Sambil, ubicado en el Municipio Maneiro, de este estado, que dichos ciudadanos se encontraban realizando operaciones dudosas en uno de los cajeros del Banco Banesco, por lo que, procedieron a capturarlos y leerles sus derechos. La representación fiscal acompaña como elementos de convicción las testimoniales de los funcionarios Ibrain García y Ely González, quienes se encontraban de guardia y practicaron la aprehensión de los acusados, declaración de los testigos Jorge Suárez y Nelson Villegas, titulares de las cédulas de identidad nros. 14.686.153 y 14.981.206, respectivamente, por tener conocimiento de los hechos mencionados en la acusación, experticia de reconocimiento legal suscrita por el funcionario Juan Carreño, sobre trece (13) tarjetas de débito y comprobantes de transacciones bancarias.

ARTÍCULO 19 POSESIÓN DE EQUIPO PARA FALSIFICACIONES

Todo aquel que sin estar debidamente autorizado para emitir, fabricar o distribuir tarjetas inteligentes o instrumentos análogos, reciba, adquiera, posea, transfiera, comercialice, distribuya, venda, controle o custodie cualquier equipo de fabricación de tarjetas inteligentes o de instrumentos destinados a los mismos fines, o cualquier equipo o componente que capture, grabe, copie o transmita la data o información de dichas tarjetas o instrumentos, será penado con prisión de tres a seis años y multa de trescientas a seiscientas unidades tributarias.

Análisis:

Es cuando se alteran datos de documentos que se encuentran almacenados en forma computarizada. Pueden falsificarse o adulterarse también microformas, microduplicados y microcopias; esto puede llevarse a cabo en el proceso de copiado o en cualquier otro momento. Las computadoras pueden utilizarse para realizar falsificaciones de documentos de uso comercial.

Ejemplo Real:

Las fotocopiadoras computarizadas en color a base de rayos láser dieron lugar a nuevas falsificaciones. Estas fotocopiadoras pueden hacer copias de alta resolución, modificar documentos, crear documentos falsos sin tener que recurrir a un original, y los documentos que producen son de tal calidad que solo un experto puede diferenciarlos de los documentos auténticos.

Capítulo III

De los Delitos Contra la Privacidad de las

Personas y de las Comunicaciones

ARTÍCULO 20 VIOLACIÓN DE LA PRIVACIDAD DE LA DATA O INFORMACIÓN DE CARÁCTER PERSONAL

Toda persona que intencionalmente se apodere, utilice, modifique o elimine por cualquier medio, sin el consentimiento de su dueño, la data o información personales de otro o sobre las cuales tenga interés legítimo, que estén incorporadas en un computador o sistema que utilice tecnologías de información, será penada con prisión de dos a seis años y multa de doscientas a seiscientas unidades tributarias.

La pena se incrementará de un tercio a la mitad si como consecuencia de los hechos anteriores resultare un perjuicio para el titular de la data o información o para un tercero.

Análisis:

Se refiere, a la persona que de manera premeditada se imponga, maneje, cambie o borre la existencia de la data o información que estén contenidas en un ordenador o cualquier sistema que utilice tecnologías de información sin previo consentimiento de su dueño, estará trasgrediendo o vulnerando los derechos de esa persona a quien le fue violada su privacidad

Ejemplo:

Definición del delito:

Sin embargo, fuentes pinzón (2007): prevé “los otros delitos se cometen contra un objeto material más limitado, ya que no es sobre cualquier tipo de datos o información, sino solo aquellas de carácter personal. Por el termino carácter personal, debe entenderse a todo datos o información relativa a la persona (como historiales financieros, educativos, médicos, legales, etc.), e incluye a la vida íntima y/o familiar de la misma

el primero de ellos, consiste en el apoderamiento, utilización, modificación o eliminación de una información o datos personales de otro (como un inventario de bienes , un historial bancario, un informe médico o sobre sus gustos políticos, ideológicos, religiosos, sociales, sexuales, etc.) o aquellos en los que el sujeto activo tenga algún interés legítimo (por ejemplo: el archivo de notas de un institución educativa, o los antecedentes penales guardados en archivos estatales), que estén incorporadas (almacenadas) en un sistema que utilice tecnología de la información, siempre y cuando, dichas conductas no hayan sido autorizadas por el dueño (el cual no implica que sea la misma persona sobre la que versen los archivos personales) de la información o datos.

ARTÍCULO 21 VIOLACIÓN DE LA PRIVACIDAD DE LAS COMUNICACIONES

Toda persona que mediante el uso de tecnologías de información, acceda, capture, intercepte, interfiera, reproduzca, modifique, desvíe o elimine cualquier mensaje de datos o señal de transmisión o comunicación ajena, será sancionada con prisión de dos a seis años y multa de doscientas a seiscientas unidades tributarias.

Análisis:

Ocurre, cuando hay: intersección de llamadas telefónicas, o cuando se interceptan las señales de radios comunicadores, reproducción, modificación de cualquier programa de televisión sin la debida autorización de la planta televisora productora, sabotaje a las cadenas presidenciales de venezolana de televisión, en el audio y señal de imagen, etc.

Ejemplo Real:

En fecha 03 de Marzo de 2008, la ciudadana VANESA BRIGITTE ORTÌZ SIRIT, venezolana, de 19 años de edad, titular de la cédula de identidad Nro. V-18.987.075, soltera, estudiante, natural de Maracaibo Estado Zulia y residenciada en Calle Los Pinos, Urbanización Santa fe, Punto Fijo del Estado Falcón, y asistida por los abogados: JESÙS DICURÙ ANTONETTI y, FRANCISCO RAFAEL LIMONCHY MEDINA, presentó por intermedio de la Oficina del Alguacilazgo, escrito contentivo de Querella en contra de los ciudadanos: HECTOR EFRAIN JOSÈ LEAÑEZ DÌAZ, venezolano, mayor de edad, titular de la Cedula de Identidad Nº V-09.516.720, de oficio abogado y con domicilio en Avenida Jacinto Lara Norte, Centro Empresarial Premier Piso 1, Oficina Nro 03, de la ciudad de Santa Ana de Coro, (así consta en el escrito) por los delitos de VIOLENCIA PSICOLÒGICA y, ACOSO SEXUAL tipificados en los artículos 39 y 48, ambos de la Ley Orgánica Sobre el derecho de las Mujeres a una Vida Libre de Violencia; Artículo 2.- LEY SOBRE PROTECCIÒN A LA PRIVACIDAD DE LAS COMUNICACIONES; Artículo 21. VIOLACIÓN DE LA PRIVACIDAD DE LAS COMUNICACIONES, DE LEY ESPECIAL CONTRA DELITOS INFORMÀTICOS; articulo 22.- REVELACIÓN INDEBIDA DE DATA O INFORMACIÓN DE CARÁCTER PERSONAL; CON LAS AGRAVANTES DEL ARTÍCULO 27 EJUSDEM; IVOR JOSÈ PADILLA CUBA, venezolano, de 25 años de edad, soltero, titular de la cédula de identidad Nro. V- 15.981496, estudiante, domiciliado en el Edificio Vezada, Torre 3 Piso 2 Apartamento 2-d. Punto Fijo Estado Falcón, a quien se le imputa ser cooperador inmediato de los delitos. VIOLENCIA PSICOLÒGICA L tipificados en los artículos 39, de la Ley Orgánica Sobre el derecho de las Mujeres a una Vida Libre de Violencia y, Autor material de los delitos previstos en los Artículo 2.- LEY SOBRE PROTECCIÒN A LA PRIVACIDAD DE LAS COMUNICACIONES; Artículo 21 y 22. VIOLACIÓN DE LA PRIVACIDAD DE LAS COMUNICACIONES, DE LEY ESPECIAL CONTRA DELITOS INFORMÀTICOS; articulo 2- REVELACIÓN INDEBIDA DE DATA O INFORMACIÓN DE CARÁCTER PERSONAL; CON LAS AGRAVANTES DEL ARTÍCULO 27 EJUSDEM y 1, 5 y, 11 del Código Penal, RABIH ABOUL MOUNA, Venezolano, de 33 años de edad, titular de la cédula de identidad Nro V-12-495.121, de profesión Economista, domiciliado en Avenida Bolívar, esquina con Calle Girardot, Edificio Arcos, Punto Fijo Estado Falcón, a quien se imputa ser cooperador mediato de los delitos de. VIOLENCIA PSICOLÒGICA tipificados en los artículos 39, de la Ley Orgánica Sobre el derecho de las Mujeres a una Vida Libre de Violencia y, Autor material de los delitos previstos en los Artículo 2.- LEY SOBRE PROTECCIÒN A LA PRIVACIDAD DE LAS COMUNICACIONES; Artículo 21 y 22. VIOLACIÓN DE LA PRIVACIDAD DE LAS COMUNICACIONES, DE LEY ESPECIAL CONTRA DELITOS INFORMÀTICOS; articulo 22.- REVELACIÓN INDEBIDA DE DATA O INFORMACIÓN DE CARÁCTER PERSONAL; CON LAS AGRAVANTES DEL ARTÍCULO 27 EJUSDEM y 1, 5 y, 11 del Código Penal; GUSTAVO ADOLFO PARRA DELGADO, Venezolano, de 20 años edad, titular de la cédula de identidad Nro. V- 18.265.456, estudiante con domicilio en Avenida Jacinto Lara Norte, Centro empresarial Premier Piso 1, Oficina Nro 03, Punto Fijo Estado Falcón. A quien se le imputa ser cooperador mediático, de los delitos de. VIOLENCIA PSICOLÒGICA tipificados en los artículos 39, de la Ley Orgánica Sobre el derecho de las Mujeres a una Vida Libre de Violencia y, Autor material de los delitos previstos en los Artículo 2.- LEY SOBRE PROTECCIÒN A LA PRIVACIDAD DE LAS COMUNICACIONES; Artículo 21 y 22. VIOLACIÓN DE LA PRIVACIDAD DE LAS COMUNICACIONES, DE LEY ESPECIAL CONTRA DELITOS INFORMÀTICOS; articulo 22.- REVELACIÓN INDEBIDA DE DATA O INFORMACIÓN DE CARÁCTER PERSONAL; CON LAS AGRAVANTES DEL ARTÍCULO 27 EJUSDEM y 1, 5 y, 11 del Código Penal; ROMELIA ALFONSINA SALAZAR BATAGLINI, venezolana, de 25 años de edad, titular de la cédula de identidad Nro. V-15.386.000, soltera, de profesión Técnico superior en Administración con domicilio en Avenida Tumarusa, Quinta Las Alfonsinas, Urbanización Santa Irene, Punto Fijo, Estado Falcón, a quien se imputas ser cooperadora de los delitos de. VIOLENCIA PSICOLÒGICA tipificados en los artículos 39, de la Ley Orgánica Sobre el derecho de las Mujeres a una Vida Libre de Violencia y, Autor material de los delitos previstos en los Artículo 2.- LEY SOBRE PROTECCIÒN A LA PRIVACIDAD DE LAS COMUNICACIONES; Artículo 21 y 22. VIOLACIÓN DE LA PRIVACIDAD DE LAS COMUNICACIONES, DE LEY ESPECIAL CONTRA DELITOS INFORMÀTICOS; articulo 22.- REVELACIÓN INDEBIDA DE DATA O INFORMACIÓN DE CARÁCTER PERSONAL; CON LAS AGRAVANTES DEL ARTÍCULO 27 EJUSDEM y 1, 5 y, 11 del Código Penal.

ARTÍCULO 22 REVELACIÓN INDEBIDA DE DATA O INFORMACIÓN DE CARÁCTER PERSONAL

Quien revele, difunda o ceda, en todo o en parte, los hechos descubiertos, las imágenes, el audio o, en general, la data o información obtenidos por alguno de los medios indicados en los artículos 20 y 21, será sancionado con prisión de dos a seis años y multa de doscientas a seiscientas unidades tributarias. Si la revelación, difusión o cesión se hubieren realizado con un fin de lucro, o si resultare algún perjuicio para otro, la pena se aumentará de un tercio a la mitad.

Análisis:

Este artículo se relaciona en cierta parte con la interpretación del artículo 20, De la presente Ley.

Capítulo IV

De los Delitos Contra Niños, Niñas o

Adolescentes

ARTÍCULO 23 DIFUSIÓN O EXHIBICIÓN DE MATERIAL PORNOGRÁFICO

Todo aquel que, por cualquier medio que involucre el uso de tecnologías de información, exhiba, difunda, transmita o venda material pornográfico o reservado a personas adultas, sin realizar previamente las debidas advertencias para que el usuario restrinja el acceso a niños, niñas y adolescentes, será sancionado con prisión de dos a seis años y multa de doscientas a seiscientas unidades tributarias.

Análisis:

Explica, que es de falta sancionatoria aquel que produjere, vendiere, distribuyere, exhibiere o facilitare la producción, venta, difusión o exhibición por cualquier medio de material pornográfico en cuya elaboración hayan sido utilizados menores de edad o incapaces, aunque el material tuviere su origen en el extranjero o fuere desconocido.

Ejemplo Real:

La representación Fiscal le atribuye a la ciudadana LAURA CAROLINA MENDOZA, la presunta comisión del delito de DIFUSIÓN Y EXHIBICIÓN DE MATERIAL PORNOGRÁFICO, previsto y sancionado en el artículo 23 de la Ley Especial Contra los Delitos Informáticos, por cuanto en fecha 17-04-2009, siendo aproximadamente las once y treinta y cinco horas de la noche, encontrándose un punto de control en el sector Deltaven, avistaron un vehículo Sparks, color beige que se desplazaba con tres personas, procediendo a realizar una inspección de conformidad con elartículo 205 del Código Orgánico Procesal Penal, procediendo a identificar al chofer ciudadano Aldo Sánchez y a sus pasajeros , quienes resultaron ser adolescentes de nombre ROMERO PRIWETO KLEIDER JOSE y PEDRO MANUEL MARTÍNEZ CABRERA, a quienes no se les encontró nada adherido a su cuerpo, procediendo a revisar el vehículo de conformidad con el artículo 207 ejusdem, encontrando un bolso de color negro con signo NIKE, encontrando en su interior 143 películas pornográficas en CDS y uniforme escolar, resultando propiedad de los pasajeros, procediendo a preguntar de quien eran las películas, señalando los adolescente que se las había entregado una señora de nombre Laura en la calle San Cristóbal, trasladándose la comisión al lugar, donde los adolescente señalaron a la ciudadana que se encontraba frente a una residencia, quedando identificada como LAURA CAROLINA MENDOZA, quien quedo aprehendida preventivamente, previa lectura de sus derechos de conformidad con el artículo 125 del texto adjetivo penal, y poniéndolo a la orden del Ministerio Público.

SUPUESTOS QUE CONCURREN DE CONFORMIDAD CON EL ARTICULO 256 DEL CODIGO ORGANICO PROCESAL PENAL Y DISPOSICIONES LEGALES APLICABLES En cuanto a la aprehensión de la ciudadana LAURA CAROLINA MENDOZA, éste Tribunal de Control No 02 observa: que el artículo 19 del Código Orgánico Procesal Penal establece que a los Jueces de la República les corresponderá velar por la incolumidad de la Constitución de la República Bolivariana de Venezuela, debiendo atender siempre a la norma constitucional por encima de cualquier otra ley, así tenemos que el artículo 44 ordinal 1 de la Carta Magna, dispone que la libertad personal es inviolable y: “Ninguna persona puede ser arrestada o detenida sino en virtud de una orden judicial, a menos que sea sorprendida in fraganti… Será juzgada en libertad excepto por las razones determinadas por la ley y apreciadas por el juez o jueza en cada caso…” (Subrayado y negrillas del Tribunal), en tal sentido, resulta claro, que el legislador prevé como una garantía de rango constitucional la libertad personal, la cual es inviolable, a excepción de los dos supuestos que establece el mismo artículo, observando que la imputada fue aprehendida en flagrancia, a pocos instante que presuntamente cometiera el hecho, siendo señalada por los adolescente como la persona que entrego los CDS presuntamente pornográficos, hecho punible precalificado por el titular de la acción penal como DIFUSIÓN Y EXHIBICIÓN DE MATERIAL PORNOGRÁFICO, previsto y sancionado en el artículo 23 de la Ley Especial Contra los Delitos Informáticos . Así las cosas, este Tribunal observa que la Libertad Personal es inviolable y la presunción de inocencia también es de rango Constitucional y constituye un derecho fundamental y así lo establece el artículo 49 0rdinal 2° de nuestra Carta Magna el cual dice:”… Toda persona se presume inocente mientras no se demuestre lo contrario…” y el artículo 8 del Código Orgánico Procesal Penal que establece:”Cualquiera a quien se le impute la comisión de un hecho punible tiene derecho a que se le presuma inocente, y a que se le trate como tal, mientras no se establezca su culpabilidad mediante sentencia firme..”, por lo que en el presente caso aun cuando estamos en presencia de la comisión de un hecho punible, que merece pena privativa de libertad, cuya acción penal no se encuentra evidentemente prescrita, precalificado por el Ministerio Público como DIFUSIÓN Y EXHIBICIÓN DE MATERIAL PORNOGRÁFICO, previsto y sancionado en el artículo 23 de la Ley Especial Contra los Delitos Informáticos, que merece pena privativa de libertad , existe una declaración de la imputada señala las circunstancias de modo, tiempo y lugar como las víctimas de autos, se encontraban en su residencia con su hijo de quince años de edad y se llevaron unas películas prestadas, no observando cuales habían tomado, así mismo señala, que los funcionarios policiales se presentan en su residencia y voluntariamente ella les entrega una serie de películas, así como se traslada a la policía, donde permanece detenida el día 17-04-2009, hasta el otro día, donde la liberan y posteriormente vuelven a privarla de su libertad el día 18-04-2009, señalando la conducta abusiva de los funcionarios policiales, situación que genera dudas a esta Juzgadora, por cuanto la imputada señala que permitió voluntariamente el acceso a los funcionarios a su residencia, quienes se llevaron una caja de películas para su uso particular, que en ningún momento entrego esas películas a los adolescente. Así mismo, la imputada posee una residencia fija y no presente registro policial aparente, aunado a que la solicitud de medida cautelar sustitutiva de libertad del Fiscal del Ministerio Público, considerando procedente a los fines de garantizar la presencia de la imputada a los actos subsiguientes y las posibles resultas del proceso, conforme al principio de presunción de inocencia y estado de libertad, consagrado en los artículos 8, 9, 243 del Código Orgánico Procesal Penal, aunado a que la duda favorece al reo, decretar una medida cautelar sustitutiva de libertad de la establecida en los artículos 256 numeral 3°, 6° y 9 ° consistente en presentaciones periódicas cada 30 días por ante la Oficina de Alguacilazgo de esta Circunscripción Judicial Penal, prohibición de acercarse a las víctimas y la obligación de mantener el material pornográfico que posee o pudiera poseer fuera del alcance de niños y adolescentes. En este orden de ideas y por las razones expuesta, esta Juzgadora considera procedente y más adecuado a derecho el otorgar una medida cautelar sustitutiva de libertad de la establecida en el artículo 256 ordinal 3°, 6° y 9° del Código O rgánico Procesal Penal, a fin de garantizar la comparecencia del imputado a los actos del proceso, las resultas del mismo, garantizando así la correcta administración de justicia en aras de la búsquedas de la verdad.

Artículo 24 Exhibición Pornográfica de Niños o Adolescentes

Toda persona que por cualquier medio que involucre el uso de tecnologías de información, utilice a la persona o imagen de un niño, niña o adolescente con fines exhibicionistas o pornográficos, será penada con prisión de cuatro a ocho años y multa de cuatrocientas a ochocientas unidades tributarias.

Análisis:

Hace énfasis, de gravedad aquel que utilizare a menores de edad o a incapaces con fines o en espectáculos exhibicionistas o pornográficos, tanto públicos como privados, o para elaborar cualquier clase de material pornográfico, o financiare cualquiera de estas actividades.

Ejemplo Real:

Recibido como ha sido oficio Nº BO-2C-F10-1055, procedente de la Fiscalía Décima del Ministerio Público, mediante el cual informa a este Tribunal que en el acto de imputación se le imputo al ciudadano MIGUEL FRANCICO GUERRA, los delitos de COAUTOR en el delito de DIFUNSION O EXHIBICION DE MATERIAL PORNOGRAFICO, previsto y sancionado en el articulo 23 de la Ley especial contra los delitos Informáticos, en concordancia con el articulo 83 del Código penal en concurso ideal con el delito de COAUTOR en el delito de EXHIBICIÓN PORNOGRAFICA DE NIÑOS O ADOLESCENTE, previsto y sancionan en el articulo 24 ejusdem y, en relación al ciudadano GUILLERMO JOSE GARCIA, los delitos de VIOLENCIA SEXUAL AGRAVADA, previsto y sancionado en el encabezamiento y tercer aparte del articulo 43 de la Ley Orgánica Sobre el Derecho de las Mujeres a una Vida Libre de Violencia Y 98 del Código Penal Vigente, COAUTOR EN EL DELITO DE DIFUNSION O EXHIBICIÓN DE MATERIAL PORGONOGRAFICO, previsto y sancionado en el articulo 23 de la ley Especial contra los Delitos Informáticos, en concordancia con el articulo 83 del Código Penal en concurso ideal con el delito de COAUTOR EN EL DELITO DE EXHIBICION PORGRAFICO DE NIÑOS O ADOLESCENTES, previsto y sancionado en el articulo 24 ejusdem, y como quiera que en la causa se encuentran delitos especiales como son los informáticos, es por lo que solicito se decline la competencia a un Tribunal Ordinario, en este sentido esta juzgadora hace las siguientes observaciones:

COMPETENCIA

En virtud de ello este Tribunal debe determinar su competencia para conocer del presente caso. A tales efectos el artículo 118 de la Ley Orgánica Sobre los Derechos de la Mujer a una vida Libre de Violencia, establece:

“Los tribunales de violencia contra la mujer conocerán en el orden penal de los delitos previstos en esta Ley, así como los delitos de lesiones en todas sus calificaciones tipificadas en el Código Penal en los supuestos establecidos en el articulo 42 de la presente Ley y conforme al procedimiento especial aquí establecido”. Subrayado Propio.

Ahora bien, en el presente caso, según el señalamiento de la directora de la acción penal, los hechos presuntamente constituyen uno de los delitos previstos en la Ley Orgánica Sobre los Derechos de la Mujer a una vida Libre de Violencia y el delito de COAUTOR en el delito de DIFUNSION O EXHIBICION DE MATERIAL PORNOGRAFICO, previsto y sancionado en el articulo 23 de la Ley especial contra los delitos Informáticos, en concordancia con el articulo 83 del Código penal en concurso ideal con el delito de COAUTOR en el delito de EXHIBICIÓN PORNOGRAFICA DE NIÑOS O ADOLESCENTE, previsto y sancionan en el articulo 24 ejusdem.

Al respecto, es importante destacar que, si bien es cierto que en relación a los delitos previsto en la novísima ley Especial, la competencia esta atribuida al Tribunal Especial, como son de los Tribunal con competencia en materia de Delitos de Violencia Contra la Mujer, no menos cierto es que los delitos de DIFUNSION O EXHIBICION DE MATERIAL PORNOGRAFICO, previsto y sancionado en el articulo 23 de la Ley especial contra los delitos Informáticos y EXHIBICIÓN PORNOGRAFICA DE NIÑOS O ADOLESCENTE, previsto y sancionan en el articulo 24 ejusdem, deben ser conocidos por los Tribunal Penales Ordinario, toda vez que no cuentan con ninguna competencia especial por la materia.

Capítulo V

De los Delitos Contra el Orden Económico

ARTÍCULO 25 APROPIACIÓN DE PROPIEDAD INTELECTUAL

Quien sin autorización de su propietario y con el fin de obtener algún provecho económico, reproduzca, modifique, copie, distribuya o divulgue un software u otra obra del intelecto que haya obtenido mediante el acceso a cualquier sistema que utilice tecnologías de información, será sancionado con prisión de uno a cinco años y multa de cien a quinientas unidades tributarias.

Análisis:

Cuando se falte a la propiedad intelectual es violentar a un derecho patrimonial de carácter propio, para usar o explotar en forma industrial y comercial las invenciones o innovaciones, tales como un producto técnicamente nuevo, una mejora a una máquina o aparato, un diseño original para hacer más útil o atractivo un producto o un proceso de fabricación novedoso; El titular de la propiedad intelectual tiene la facultad para evitar que cualquier persona tenga acceso o haga uso de su propiedad sin su consentimiento.

Ejemplo Real:

La presente causa penal se inició en virtud del procedimiento efectuado por funcionarios adscritos al Cuerpo de Investigaciones Científicas Penales y Criminalísticas Sub. Delegación Ureña, cuando en horas de la tarde del día 11 de marzo de 2009, momentos en que se trasladaban al barrio el centro, calle 5, entre carreras 3 y 4, de esta localidad, avistaron en un local comercial en el cual esta asignado con el Nro. -06 y tiene por nombre “El Punto del Diamante Record”, y donde estaban exhibiendo discos compactos y entre estos encontraron formatos de películas, música y videos musicales, ingresando estos al referido comercio fin de verificar si poseían la documentación apropiada para el expendió de tal mercancía, y corroborar que se tratara de películas originales, una vez dentro sostuvieron una entrevista con una persona que manifestó ser la encargada del local, quien se identificó como MARIBEL ANDREA ESTEBAN MENDOZA, manifestándoles que dichos discos no eran originales y que el propietario de la misma era su concubino de nombre JUAN CARLOS CABRALES MEJIA, quien se presentó posteriormente, para lo cual procedieron a verificar la mercancía del lugar, informando que se expedían copias y no originales de videos musicales, películas y discos musicales, que se trataba solo de copias y no originales, seguidamente le solicitaron al mismo la documentación que avalará la mercancía, manifestando no poseer ningún tipo de documentación, haciendo entrega de un original de registro de comercio otorgado por el Registro Mercantil Tercero de la Circunscripción Judicial del Estado Táchira, debiendo funcionar en dicho local Comercializadora Deiner, propiedad de JUAN CARLOS CABRALES MEJIA, plenamente identificado en autos, asimismo dicho registro reflejaba que el objeto principal del referido local es la importación, exportación fabricación, compra y venta de todo tipo de calzado, gomas deportivas, así como la realización de cualquier otro tipo de licito comercio, a lo cual procedieron a la inspección de local, dejando constancia de la misma mediante acta que consignaron con las presentes actuaciones; recabaron en la inspección la cantidad de cuatrocientos setenta (470) estuches contentivos de discos compactos con carátula de videos musicales, mil novecientos setenta (1970) estuches contentivos d discos compactos con carátula de película y mil ochocientos setenta (1870) estuches contentivos de discos compactos musicales. Seguidamente procedieron los funcionarios a trasladar a los ciudadanos MARIBEL ANDREA ESTEBAN MENDOZA y JUAN CARLOS CABRALES MEJIA, a fin de tomarles las entrevistas respectivas, las cuales fueron consignadas con las actuaciones presentadas por el Representante del Ministerio Público, quedando preventivamente detenido el imputado JUAN CARLOS CABRALES MEJIA.

Se condena al ciudadano JUAN CARLOS CABRALES MEJIA, plenamente identificado a cumplir la pena de SEIS (06) MESES DE PRISIÓN Y A LA MULTA DE CIEN (100) UNIDADES TRIBUTARIAS, por haber declarado y admitido de manera libre, sin apremio y voluntaria los hechos por el delito de APROPIACION DE PROPIEDAD INTELECTUAL, previsto y sancionado en el artículo 25 de la Ley Especial contra los Delitos Informáticos, de conformidad a lo establecido en el artículo 330 del Código Orgánico Procesal Penal. Se condena de igual forma al acusado a las penas accesorias previstas en el artículo 16 del Código Penal.

ARTÍCULO 26 OFERTA ENGAÑOSA

Toda persona que ofrezca, comercialice o provea de bienes o servicios, mediante el uso de tecnologías de información, y haga alegaciones falsas o atribuya características inciertas a cualquier elemento de dicha oferta, de modo que pueda resultar algún perjuicio para los consumidores, será sancionada con prisión de uno a cinco años y multa de cien a quinientas unidades tributarias, sin perjuicio de la comisión de un delito más grave.

Análisis:

Se refiere, a la atribución de características falsas al Producto haciendo su promoción a través del Internet, está especie delictiva tiene como fin el garantizar la legitimidad de las ofertas que se hagan a través de las nuevas tecnologías de Información así como asegurar la Identidad absoluta entre lo que se ofrece y lo que efectivamente recibe el Consumidor, se diría que el interés Jurídico Protegido es fundamentalmente la Libertad de elección del Consumidor y el Trafico Jurídico de Bienes Legítimos en contraposición a la prohibición absoluta de hacer publicidad a bienes cuyo origen no está garantizado y cuya calidad es dudosa dada la falsedad que sobre sus características atributivas se Publicita.

Ejemplo Real:

Se da inicio a la presente investigación en virtud de denuncia formulada en fecha 19-07-2004, por el ciudadano EDGAR GONZALO CATAÑO CARDENAS, de nacionalidad venezolana, titular de la cedula de identidad N° V- 16.124.402, residenciado en la Urbanización Colinas de Santa Mónica, N° 21, sector santa teresa, Estado Táchira, ante la sede del Cuerpo de investigaciones, Científicas, Penales y Criminalísticas, en la cual manifestó entre otras cosas lo siguiente “a mi casa por vía Internet, nos llego una lista de precios de equipos de computación y como nosotros teníamos falla de componentes de dos equipos de computación, viendo que los precios estaban económicos, empezamos a averiguar para comprar, primero se envía un email para comprobar se los equipos estaban en existencia y si era el verdadero precio, pero no fue respondido y en la pagina aparecen unos números telefónicos y procedimos a llamar yo mismo realice la llamada telefónica y hable con el supuesto gerente corporativo de nombre SIMON ALVARES, y me dijo que si que los equipos estaban en existencia, y que eran sus verdaderos precios y que si quería que hiciera los depósitos a nombre de CARLOS HERNANDEZ, y ese señor me dijo que me iba a enviar por email, una factura electrónica y yo le hago el pedido de lo que necesitaba y me dijo que los envíos para esta ciudad se hacían los días martes y jueves y el deposito se realizo el día 14 de Junio de los días corrientes y como veíamos que no llegaba nada mi mama mando un email y le contestaron que el pedido estaba en proceso y que los equipos estaban retenidos en aduanas para salir del estado y el día 04 de Julio llego un email de la misma empresa donde decía textualmente GRACIAS POR SER UNA VICTIMA MAS DE LA CHULERIA SONRIE QUE ESTAS EN LOCO VIDEO LOCO, TU DINERO DALO POR PERDIDO BESTIA”….hemos llamado en varias oportunidades a esos números y nadie responde…. Es todo Por lo antes expuesto, considera esta Juzgadora, que de la revisión realizada a las actas que conforman la presente causa, se evidencia la presunta comisión del delito de OFERTA ENGAÑOSA, previsto y sancionado en el artículo 26 de la Ley especial contra delitos informáticos en perjuicio del ciudadano EDGAR GONZALO CATAÑO CARDENAS, prevé una de DE UNO (01) A CINCO (05) AÑOS DE PRISION, siendo aplicable de conformidad con el articulo 37 del Código Penal, su termino medio de TRES (03) AÑOS DE PRISION .

TITULO III

Disposiciones Comunes

ARTÍCULO 27 AGRAVANTES

La pena correspondiente a los delitos previstos en la presente Ley se incrementará entre un tercio y la mitad:

1. Si para la realización del hecho se hubiere hecho uso de alguna contraseña ajena indebidamente obtenida, quitada, retenida o que se hubiere perdido.

2. Si el hecho hubiere sido cometido mediante el abuso de la posición de acceso a data o información reservada, o al conocimiento privilegiado de contraseñas, en razón del ejercicio de un cargo o función.

Ejemplo Real:

IMPUTADO: MARCOS ALBERTO ZAPATA LAGUNA, Venezolano, natural de Maiquetía, estado Vargas, titular de la Cédula de Identidad Nº 16.725.863, nacido en fecha 03-10-1980, domiciliado en el sector los delfines de Bella Vista, calle Virgilia fajardo, casa Nº B-79, de color blanco, Municipio Mariño del estado Nueva Esparta.

REPRESENTANTE DE LA DEFENSA (PARTE RECURRENTE): Abg. CARLOS VILLARROEL, venezolano, titular de la cédula de identidad N° V- 5.114.075, abogado en ejercicio, inscrito en el instituto de Previsión Social de Abogado (INPREABOGADO) bajo el Nº 115.804, con domicilio procesal en el Centro Empresarial Malave, piso 2, oficina 2-4, calle Malave, Porlamar. Municipio Mariño, Estado Nueva Esparta.

REPRESENTANTE DEL MINISTERIO PÚBLICO: Abg. CRUZ HERMINIA PULIDO, Fiscala Segundo del Ministerio Público de la Circunscripción Judicial del estado Nueva Esparta.

TRIBUNAL RECURRIDO: Tribunal Primero de Primera Instancia en Funciones de Control N° 01 del Circuito Judicial Penal del es tado Nueva Esparta.

DELITOS: ACCESO INDEBIDO A SISTEMAS PROTEGIDOS QUE UTILIZAN TECNOLOGIAS DE INFORMACIÓN, previsto y sancionado en el artículo 6 de la ley especial contra delitos Informáticos, SABOTAJE A SISTEMAS PROTEGIDOS, previsto y sancionado en el artículo 7 de la ley especial contra delitos Informáticos, ambos en relación con el artículo 9 de la ley especial contra delitos Informáticos, POSESIÓN DE EQUIPOS O PRESTACIÓN DE SERVICIOS DE SABOTAJE, previsto y sancionado en el artículo 10 de la ley especial contra delitos Informáticos, ESPIONAJE INFORMATICO, previsto y sancionado en el artículo 11 ultimo aparte de la ley especial contra delitos Informáticos, HURTO previsto y sancionado en el artículo 13 de la ley especial contra delitos Informáticos, FRAUDE previsto y sancionado en el artículo 14 de la ley especial contra delitos Informáticos, OBTENSION INDEBIDA DE BIENES Y SERVICIOS, previsto y sancionado en el artículo 15 de la ley especial contra delitos Informáticos, todos estos con las agravantes con las agravantes establecidas en el artículo 27 ordinales 1° y 2° de la ley especial contra delitos Informáticos

ARTÍCULO 29 PENAS ACCESORIAS

Además de las penas principales previstas en los capítulos anteriores, se impondrán, necesariamente sin perjuicio de las establecidas en el Código Penal, las penas accesorias siguientes:

1. El comiso de equipos, dispositivos, instrumentos, materiales, útiles, herramientas y cualquier otro objeto que hayan sido utilizados para la comisión de los delitos previstos en los artículos 10 y 19 de la presente Ley.

2. El trabajo comunitario por el término de hasta tres años en los casos de los delitos previstos en los artículos 6 y 8 de esta Ley.

3. La inhabilitación para el ejercicio de funciones o empleos públicos; para el ejercicio de la profesión, arte o industria; o para laborar en instituciones o empresas del ramo por un período de hasta tres (3) años después de cumplida o conmutada la sanción principal, cuando el delito se haya cometido con abuso de la posición de acceso a data o información reservadas, o al conocimiento privilegiado de contraseñas, en razón del ejercicio de un cargo o función públicas, del ejercicio privado de una profesión u oficio, o del desempeño en una institución o empresa privada, respectivamente.

4. La suspensión del permiso, registro o autorización para operar o para el ejercicio de cargos directivos y de representación de personas jurídicas vinculadas con el uso de tecnologías de información, hasta por el período de tres (3) años después de cumplida o conmutada la sanción principal, si para cometer el delito el agente se hubiere valido o hubiere hecho figurar a una persona jurídica.

ARTÍCULO 30 DIVULGACIÓN DE LA SENTENCIA CONDENATORIA

El Tribunal podrá además, disponer la publicación o difusión de la sentencia condenatoria por el medio que considere más idóneo.

ARTÍCULO 31 INDEMNIZACIÓN CIVIL

En los casos de condena por cualquiera de los delitos previstos en los Capítulos II y V de esta Ley, el Juez impondrá en la sentencia una indemnización en favor de la víctima por un monto equivalente al daño causado. Para la determinación del monto de la indemnización acordada, el juez requerirá del auxilio de expertos.

TITULO IV

Disposiciones Finales

ARTÍCULO 32 VIGENCIA

La presente Ley entrará en vigencia, treinta días después de su publicación en la Gaceta Oficial de la República Bolivariana de Venezuela.

ARTÍCULO 33 DEROGATORIA

Se deroga cualquier disposición que colida con la presente Ley.

Dada, firmada y sellada en el Palacio Federal Legislativo, sede de la Asamblea Nacional, en Caracas a los cuatro días del mes de septiembre de dos mil uno. Año 191º de la Independencia y 142º de la Federación.

Ley Especial Contra Delitos Informaticos (PDF) Aqui –> Link

Como toda Ley esta se encuentra debidamente respaldada por nuestra constitución, la importancia radica en que las disposiciones contempladas en esta ya que no solo administran justicia e imponen castigos como en todas las demás leyes sino que también de manera clara establecen las pautas para para que se un buen uso y disfrute de todo lo referente al mundo informático.

Limitar el número de intentos reduce las posibilidades de éxito de un hacker casi a 0.

Limitar el número de intentos reduce las posibilidades de éxito de un hacker casi a 0.